반응형

정보보안 기사 - 시스템 보안 (1)

1. 윈도우 인증 구성요소

1) 인증(Authentication) VS 인가(Authorization)

- 인증(Authentication) : 시스템에 접근하는 사용자가 해당 사용자가 맞는지에 대한 검증

- 인가(Authorization) : 인증받은 사용가자 어떤 자원에 접근하려고 할 때 해당 자원에 대한 적절한 권한을 가지고 있는지에 대한 검증

2) LSA(Local Security Authority)

- 모든 계정의 로컬 및 원격 로그인에 대한 검증 및 시스템 자원에 대한 접근 권한을 검사

- 계정명과 SID(Security ID)를 매칭하며 SRM이 생성한 감사 로그를 기록

3) SAM(Security Account Manager)

- 사용자/그룹 계정 정보에 대한 데이터베이스를 관리. 즉 SID 정보가 저장되어 있다.

- 사용자 로그인 정보와 SAM 파일에 저장된 사용자 패스워드 정보를 비교해 인증 여부를 결정

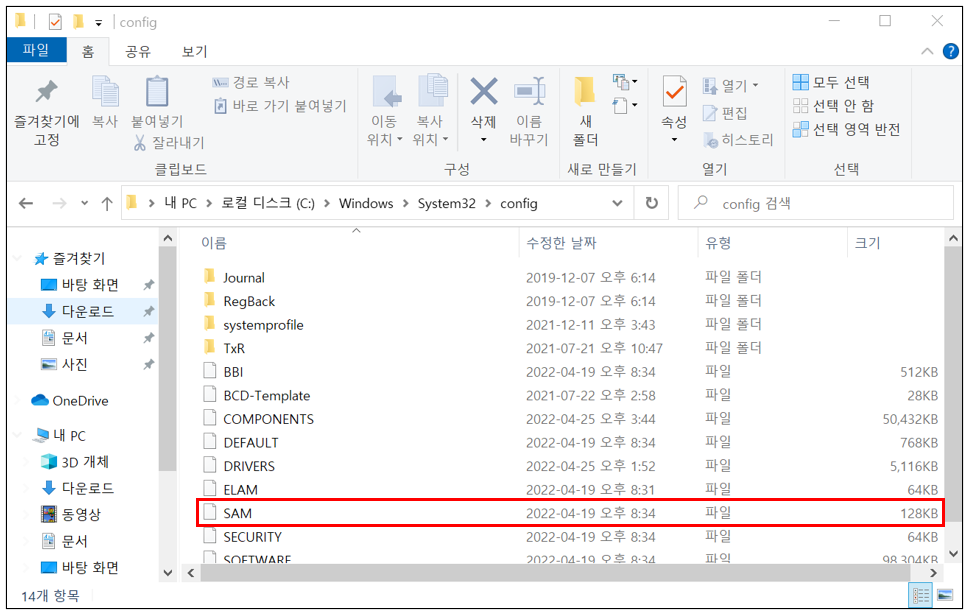

- SAM 파일은 사용자, 그룹 계정 및 암호화된 패스워드 정보를 저장하고 있는 데이터베이스이며, "C:\Windows\System32\config" 해당 경로에 위치

4) SRM(Service Reference Monitor)

- 인증된 사용자에게 SID를 부여

- SID를 기반으로 자원에 대한 접근을 허용할지 여부를 결정하고 이에 대한 감사 로그를 생성

2. 윈도우 인증 과정

1) 로컬 인증

- 윈도우 부팅 후 로그인 화면(Winlogon)에 ID/PW를 입력하면 LSA가 인증 정보를 받아 NTLM 모듈에 넘기고 이를 다시 SAM이 받아 ID/PW를 데이터베이스의 정보와 비교하여 로그인 처리를 진행한다.

2) 원격(도메인) 인증

- 윈도우 부팅 후 로그인 화면(Winlogon)에 ID/PW를 입력하면 LSA가 인증 정보를 받아 로컬인지 도메인인지 확인 후 커버로스 프로토콜을 이용해 "도메인 컨트롤러"에 인증 요청을 한다.

- 도메인 컨트롤러는 인증 정보를 확인하여 접속하고자 하는 사용자에게 접근 토콘을 부여하고 해당 권한으로 프로세스를 실행한다.

3. 윈도우 보안 식별자(SID : Security Identifier)

1) SID

- 윈도우의 각 사용자나 그룹에 부여되는 고유한 식별번호

- 로그인 시 접근 토큰이 생성되며, 해당 토큰에는 로그인한 사용자와 그 사용자가 속한 그룹에 관한 보안 식별자 정보가 담겨있다.

- 접근 토큰의 사본은 그 사용자에 의해 시작된 모든 프로세스에게 할당된다.

2) SID 구조

- S-1 : 윈도우 시스템을 의미

- 5-21 : 시스템이 도메인 컨트롤러 이거나 단독 시스템임을 의미

- 4227105089-1434734924-1450934547 : 해당 시스템만의 고유 식별자, 윈도우 재 설치 시 변경

- 500, 501, 1001 : 사용자 식별자

- 500 : 관리자(Administrator) 식별자

- 501 : 게스트(Guest) 식별자

- 1000 이상 : 일반 사용자 식별자

- 윈도우 관리명령 콘솔(WMIC : Windows Management Instruction Console)

- 실행 > wmic > useraccount list brief > 확인

3) 윈도우 인증 구조

- 단순 ID/PW 인증방식은 스니핑, 재전송 공격에 매우 취약하기 때문에 윈도우 인증은 "Challenge & Response" 방식을 통한 인증을 진행

- 인증 요청 : 인증하고자 하는 사용자가 윈도우 시스템에 인증 요청

- Challenge 값 생성 및 전송 : 인증 요청을 받은 서버는 임의의 값(Challenge 값)을 생성하여 사용자에게 전달

- Response 값 생성 및 전송 : 사용자는 전달받은 임의의 값(Challenge 값)과 패스워드 정보를 이용하여 Response 값 생성하여 서버에 전달

- Response 값 확인 및 인증 성공 : 서버는 전달받은 Response 값과 서버에 저장된 "사용자 패스워드 + Challenge 값"으로 비교하여 인증 성공 여부를 전달

- 공격자가 스니핑을 한다고 해도 임의의 값(Challenge 값)과 조합된 값으로 전달하기 때문에 사용자의 패스워드를 알아낼 수 없으며, 그 값을 재전송한다고 해도 일회성 값이기 때문에 재전송 공격에도 안전하다.

4. 인증 암호 알고리즘

1) LM(Lan Manager) 해시 : 윈도우 2000, XP의 기본 알고리즘으로 구조적으로 취약한 알고리즘

2) NTLM 해시 : LM 해시에 MD4 해시가 추가된 형태

3) NTLMv2 해시 : 윈도우 시스템의 기본 인증 프로토콜로 기존 인증 알고리즘과 전혀 다른 알고리즘으로 해시값을 생성하며 현재까지 복잡도가 충분해 크래킹이 어렵다.

5. 윈도우 시스템 취약점 분석 및 평가 항목

1) SAM 파일 접근 통제 설정

- SAM 파일은 사용자와 그룹 계정의 패스워드를 관리하고 LSA를 통한 인증을 제공하는 중요한 파일이므로 적절한 접근 통제가 필요

- 보안 설정

- Administrators 및 System 그룹 외 불필요한 그룹 및 계정은 SAM 파일에 대한 접근을 제한한다.

2) Lan Manager 인증 수준

- Lan Manager는 네트워크를 통한 파일 및 프린터 공유 등과 같은 작업 시 인증을 담당하는 서비스이다.

- Lan Manager의 보다 안전한 인증을 위해 "NTLMv2 응답만 보내기"로 설정하도록 권장한다.

반응형

'정보보안기사 필기 > 2. 시스템 보안' 카테고리의 다른 글

| 정보보안 기사 - 시스템 보안 (2) (0) | 2024.07.08 |

|---|